.jpg)

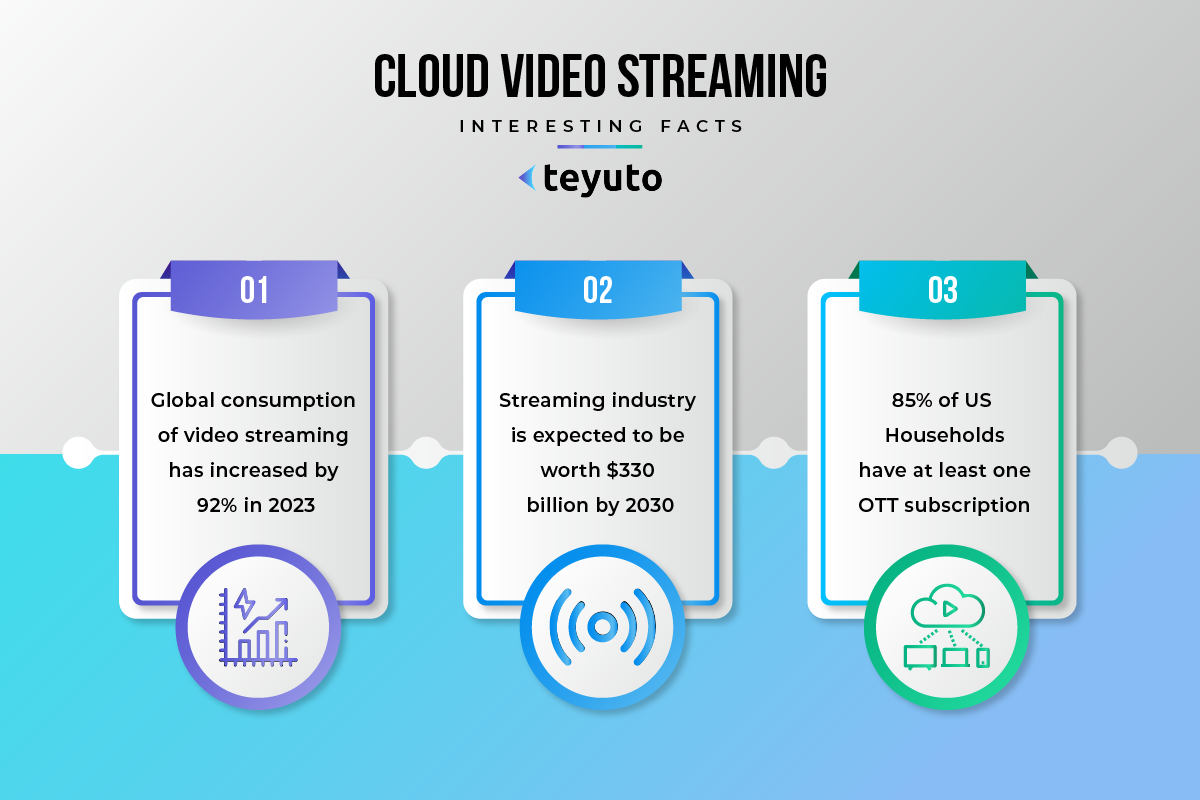

Wusstest du das Der Konsum von Cloud-Videoinhalten ist allein im vergangenen Jahr um 71 % gestiegen? Angesichts dieses rasanten Wachstums ist der Schutz Ihrer Videoinhalte wichtiger denn je. Laut einer aktuellen Studie erlebten 45 Prozent der Unternehmen im Jahr 2022 einen Cloud-Datenverstoß. Verhindern Sie, dass Ihr Unternehmen zu einer Statistik wird. Schützen Sie sofort Ihre wertvollen digitalen Vermögenswerte.

Mit der vollständigen Umstellung auf Online-Bildung in der Zeit nach der Epidemie ist auch die Nachfrage nach Kurzvideos sowie Film- und Fernsehdramen deutlich gestiegen.

Es gibt einen Teil der ...

Die COVID-19-Pandemie hat die Nachfrage nach Online-Bildung und OTT-Plattformen (Over-the-Top) deutlich erhöht und die Art und Weise, wie wir lernen und Inhalte konsumieren, verändert. Darüber hinaus werden für den OTT-Markt in Zukunft Millionen neuer Abonnenten und Milliardenumsätze erwartet.

Während des Coronavirus-Lockdowns erreichte der Online-Videokonsum neue Rekorde. Und jetzt gewinnt dieser Trend an Dynamik.

Es wird verwendet, um hochwertige Videodienste zu entwickeln, für die die Zuschauer bereit sind zu zahlen; Es ist nicht nur notwendig, ein unvergleichliches Benutzererlebnis zu bieten, sondern auch sicherzustellen, dass die Videoverteilung gleichzeitig komfortabel und sicher ist.

Die massenhafte Verbreitung von Video-on-Demand (VoD) begann lange bevor Browser sichere Videostreams abspielen konnten. Kabelnetze waren die ersten, die den Zugang zu Inhalten ermöglichten und sich deren Schutz stellten. Für sie wurden Schutzmechanismen geschaffen, die seit 30 Jahren eine gewisse Zuverlässigkeit beweisen.

Damals bestand das Hauptproblem darin, dass die Menschen sich frei an Kabelnetze anschließen und auf Inhalte zugreifen konnten, die ihnen zunächst verschlossen waren oder nur im Abonnement verfügbar waren. Als Lösung wurden Set-Top-Boxen mit einzigartigen Karten herausgebracht. Sie identifizierten den Benutzer und entschlüsselten das verschlüsselte Signal.

Auch die Notwendigkeit, Inhalte im Internet zu schützen, stellte sich erst nach einiger Zeit ein. Zunächst hostete das Netzwerk nur kostenlose Videoinhalte. Und große Urheberrechtsinhaber müssen es immer noch herunterladen, aus Angst vor dem Mangel an zuverlässigen Schutzsystemen. Mit der Entwicklung des kostenpflichtigen Videostreamings wird die Plattform den Zugang dazu selbst organisieren.

Heutzutage verwendet fast jeder Dienst, der Zugriff auf Inhalte bietet, CDN (Content Delivery Network). Diese geografisch verteilte Infrastruktur stellt Webdienstbenutzern und Websites schnelle Inhalte bereit.

„Die Streaming-Sicherheitslösungen von Teyuto schützen VOD-Inhalte vor Piraterie und anderer illegaler Nutzung, was für Content-Ersteller und -Verteiler von entscheidender Bedeutung sein kann.“

Die zum CDN gehörenden Server sind so platziert, dass die Reaktionszeit für Dienstnutzer minimal ist. Dabei handelt es sich häufig um eine Drittanbieterlösung, häufig werden mehrere Anbieter (Multi-CDN) gleichzeitig genutzt. In diesem Fall hat jede Person, die über einen Link verfügt, Zugriff auf die auf den Knoten des Anbieters gehosteten Inhalte.

Hier entsteht die Notwendigkeit, die Zugriffsrechte auf die Inhalte in einem verteilten und lose gekoppelten System zu differenzieren, das darüber hinaus allen im Internet offen steht.

Es gibt mehrere Möglichkeiten, auf eingeschränkte Inhalte zuzugreifen. Die beliebtesten Methoden lassen sich in zwei Kategorien einteilen.

Wenn auf der Autorisierungsebene klar ist, wie Schutz bereitgestellt werden kann (z. B. durch Blockieren von zwei oder mehr gleichzeitigen Sitzungen eines Benutzers, Verwenden von Single Sign-On (SSO) oder Überwachen verdächtiger Aktivitäten), können Probleme damit auftreten zweite Option. Werfen wir einen genaueren Blick auf den Inhaltsschutz selbst.

Eine der bekanntesten Lösungen zum Schutz von Streaming-Videoinhalten ist die HLS-Protokollverschlüsselung (HTTP Live Streaming). Apple nannte es HLS AES und schlug es für die sichere Übertragung von Mediendateien über HTTP vor.

Die verschlüsselte Übertragung von Videostreams ist eine Methode, um Videoinhalte vor illegalem Erwerb und Manipulation zu schützen, normalerweise durch die folgenden Schritte:

Obwohl die verschlüsselte Übertragung von Videostreams die Sicherheit von Videoinhalten schützen kann, hat sie auch besondere Auswirkungen auf die Übertragungseffizienz und -verzögerung. Es muss ein Kompromiss zwischen Sicherheit und Effizienz gefunden werden.

Gleichzeitig müssen in der Praxis Faktoren wie Übertragungsqualität, Netzwerkbandbreite und Geräteleistung berücksichtigt werden. Anschließend sollte umfassend ein geeignetes Verschlüsselungsschema ausgewählt werden.

Drei Haupt-DRM-Technologien (Digital Rights Management) haben einen festen Platz in den Kopierschutztechnologien für Multimedia-Inhalte eingenommen:

Zwei Streaming-Protokolle werden heute häufig verwendet. Dabei handelt es sich um HLS, das 2009 von Apple eingeführt wurde, und das neuere MPEG-DASH, die erste Video-Streaming-Lösung mit adaptiver Bitrate, die internationalen Standardstatus erreicht hat.

Die Koexistenz der beiden Protokolle und die zunehmende Notwendigkeit, Online-Videos in Browsern abzuspielen, haben zu einer Vereinheitlichung des Inhaltsschutzsystems geführt.

Daher genehmigte das World Wide Web Consortium (W2017C) im September 3 Encrypted Media Extensions (EME). – eine Spezifikation für interagierende Browser und Content-Entschlüsselungsmodule, die auf einer fünfjährigen Entwicklung von Netflix, Google, Apple und Microsoft basiert. EME stellt dem Spieler einen standardisierten Satz von APIs für die Interaktion mit dem CDM zur Verfügung.

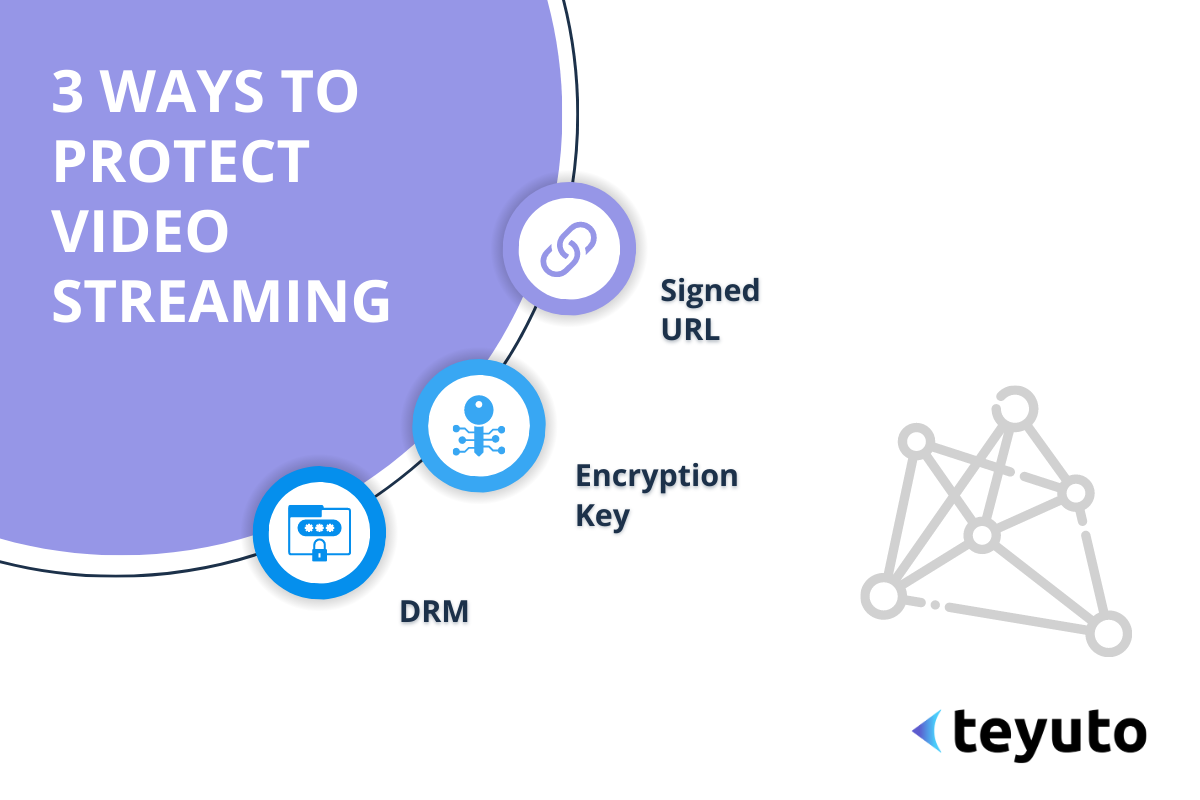

Die Einführung von DRM und Autorisierungsmechanismen ist die zuverlässigste Möglichkeit, sich vor unbefugtem Zugriff auf Videoinhalte zu schützen. Es ist wichtig, drei Empfehlungen zu befolgen, um Kompatibilitätsprobleme zu vermeiden und Lücken zu minimieren.

Die ursprüngliche Videodatei ist in mehrere kleine Teile unterteilt, die jeweils mit einem separaten Schlüssel verschlüsselt sind. Es ist mehr erforderlich, um Inhalte zu entschlüsseln, die frei von einem CDN abgefangen werden können, um die Schlüssel zu erhalten. Das Gerät sollte sie anfordern.

Es gibt einen Teil der ...

In diesem Fall sind die erhaltenen Schlüssel nur für einige, aber nur für mehrere Videodateien geeignet. Auf Benutzerseite gibt es keine Änderungen: Der Player erhält Entschlüsselungsschlüssel, während der Benutzer das Video ansieht.

Dies reicht bereits aus, sodass das Video nicht auf die für normale Benutzer offensichtlichste Weise heruntergeladen werden kann, beispielsweise über den VLC-Player, FFmpeg oder die entsprechenden im Browser integrierten Erweiterungen.

Alle Anfragen an den Lizenzserver müssen mindestens über einen sicheren HTTPS-Kanal erfolgen, um einen MITM-Angriff (Schlüsselabfangen) zu verhindern. In diesem Fall lohnt es sich maximal, ein Einmalpasswort (OTP, One Time Password) zu verwenden.

Die Ausgabe von Schlüsseln auf Anfrage für ID-Inhalte oder den Schlüssel könnte eine höhere Sicherheit bieten. Um den Zugriff einzuschränken, ist es notwendig, den Benutzer auf der Website zu autorisieren – um ihn anhand der Sitzungs-ID zu identifizieren. Dabei handelt es sich um den mit der ID übermittelten Inhalt bzw. Schlüssel. Dies kann eine Sitzung oder eine andere Kennung sein, die den Benutzer eindeutig identifiziert.

Der Lizenzserver fordert Informationen darüber an, ob für dieses Token Zugriff auf den Inhalt besteht, und gibt nur im Falle einer positiven Antwort die Verschlüsselungsschlüssel weiter. Normalerweise greift der Lizenzserver auf Ihre API zu und speichert das Antwortergebnis in seiner Sitzung, um die Belastung des Dienstes zu reduzieren.

Es wird eine nicht persistente Lizenz verwendet, die nur innerhalb der aktuellen Sitzung gültig ist. Das Gerät des Benutzers fordert vor jeder Wiedergabe oder während der Wiedergabe des Videos eine Lizenz an.

Beim Benutzen Persistente Schlüsselerhält der Nutzer Zugriff auf die Inhalte auch dann, wenn dieser bereits widerrufen wurde (außer bei Videos, die offline verfügbar sind).

Der Schutz von Videoinhalten beschränkt sich nicht nur auf die Verschlüsselung und die Einführung eines DRM-Systems. Sie können ihnen weitere Möglichkeiten hinzufügen.

Überlagern Sie dynamische Wasserzeichen im Player oder beim Transkodieren von Videos. Dies kann ein Firmenlogo oder eine Benutzerkennung sein, anhand derer Sie ihn identifizieren können. Die Technologie ist zwar nicht in der Lage, das Durchsickern von Videoinhalten zu verhindern, hat jedoch psychologische Auswirkungen.

DNA-Kodierung: Wenn das Video in 4-5 verschiedenen Optionen kodiert ist, hat jeder Benutzer seine eigene Reihenfolge von Optionen. Dieser Prozess kann in zwei Teile unterteilt werden. Zunächst wird die Videokette durch das Einbetten von Zeichen in jedes Bild des ursprünglichen unkomprimierten Inhalts generiert.

Die Frames werden codiert und zur Speicherung an den Server gesendet. Als nächstes fordert der Benutzer sichere Inhalte vom Anbieter an, der einen digitalen Fingerabdruck mit dem Client verknüpft. Es kann in Echtzeit erstellt oder einer Datenbank entnommen werden, die eine Zeichenfolge enthält, die sich auf die Videoketten bezieht.

Diese Symbole werden verwendet, um Videos mit Wasserzeichen zu erstellen, indem zwischen Bildgruppen aus Videoketten gewechselt wird.

Der Schutz von Streaming-Videoinhalten verhindert Piraterie, Diebstahl und illegalen Zugriff. Streaming-Video schützen:

Es gibt einen Teil der ...

DRM: Schützen Sie Ihre Videoinhalte mit DRM. DRM verhindert Bildschirmaufzeichnungen und andere Piraterie.

Watermarking: Fügen Sie Ihrem Videomaterial ein sichtbares oder unsichtbares Wasserzeichen hinzu, um die Quelle zu identifizieren und die illegale Verbreitung zu verfolgen.

Geoblocking: Geoblockieren Sie Ihre Videos für bestimmte Länder oder Gebiete. Dadurch können ausländische Benutzer blockiert werden

Sicheres Video-Hosting: Wählen Sie eine Plattform mit verschlüsselter Datenübertragung, Multi-Faktor-Authentifizierung und regelmäßigen Sicherheitsupdates.

Eingeschränkter Zugriff: Anmeldeinformationen, Zugangscodes oder andere Authentifizierungen sind erforderlich, um das Streamen von Videomaterial auf zugelassene Benutzer zu beschränken.

Rechtlicher Schutz: Sichern Sie Urheberrechte, Marken und rechtliche Schritte gegen Piraterie und Rechtsverletzungen, um Ihr Streaming-Videomaterial zu schützen.

Sicherheitstechnologien werden immer fortschrittlicher, ohne den Benutzer zu beeinträchtigen und das Leben der Entwickler zu vereinfachen. Teyuto stellt seinen Benutzern aus Sicherheitsgründen signierte URLs zur Verfügung. Es stellt sicher, dass nur autorisierte Benutzer auf ihre Videos zugreifen können und dass ihre Inhalte durch die Verwendung signierter URLs vor unbefugter Weitergabe und Verbreitung geschützt sind.

Teyuto bietet eine umfassende Video-Streaming-Lösung für Unternehmen und Privatpersonen, die ihre Inhalte einem größeren Publikum zugänglich machen möchten. Es bietet Verschlüsselung, Digital Rights Management (DRM) und Streaming-Datenschutz zum Schutz von VOD-Inhalten.

Es gibt einen Teil der ...

Hat Ihnen diese Lektüre gefallen?